最近有一个广受关注的漏洞就是博客系统Typecho爆出的install文件漏洞,最早我是在V2EX上得知这个消息的,当时是看到这样一篇文章:https://mp.weixin.qq.com/s/IE9g6OqfzAZVjtag-M_W6Q

这篇文章的作者貌似也就是发现此漏洞的作者,LALA作为一名菜逼,看不懂这么深奥的文章,只知道最后此文作者怀疑这个漏洞是Typecho作者留下的后门。

然而此时Typecho的作者不高兴了,随即发了一篇文章反怼过去:https://joyqi.com/typecho/about-typecho-20171027.html

至此整个事件就白热化了,对于这件事情本身而言,想必有两类人在忙着不同的事情,一是作为使用Typecho的博主或是站长,此时在抓紧时间修补漏洞,二是各类黑阔们想尽办法利用这个漏洞入侵站点。

作为一名菜逼,看不懂POC,我只想知道这个漏洞到底有什么样的危害,它能够造成一个什么样的后果。所以,今天我在无聊闲逛Freebuf的时候,发现竟然已经有大牛把利用工具都写好了。既然傻瓜式的工具都有了,那就随便找几个站点试试吧。。。

在开始之前,我们需要做一下准备工作。

首先是给系统安装一个JAVA环境,打开地址:https://www.java.com/zh_CN/

安装JAVA环境:

下载菜刀:http://www.freebuf.com/sectool/91105.html

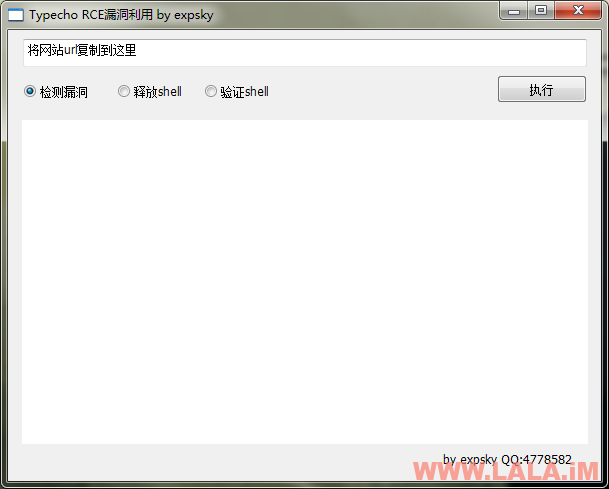

下载Typecho漏洞利用工具:http://www.freebuf.com/sectool/152889.html

打开Typecho漏洞利用工具,初始界面是这样子的:

现在我们需要找一些使用Typecho搭建的站点,这里我们可以借助Google搜索一下,关键字如下:

Powered by Typecho

其实还有一些更精准的搜索方法,比如:

inurl:/usr/uploads/

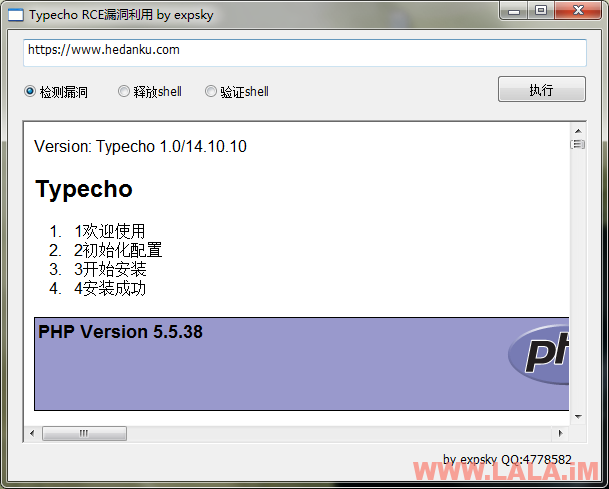

这里就不再一一举例了,此时我找到如下这个站点:

将域名复制到工具内检测一下:

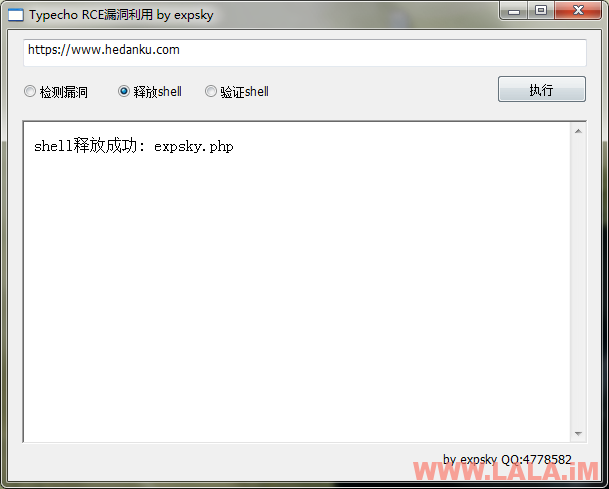

看到类似这种回显则说明是存在漏洞的,所以我们进行下一步,释放shell文件:

看到回显shell释放成功:expsky.php则说明shell成功写入到该站点的根目录下了。当然也有极少数情况下出现释放成功,但实际上没有写入进去的,这和网站服务器的架构和权限设置有关系。

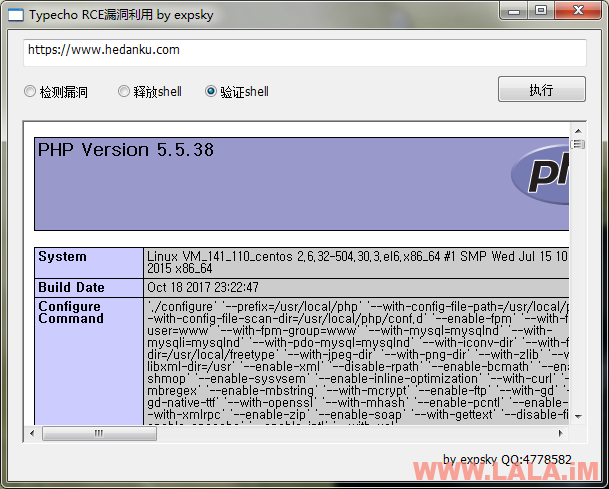

最后就是验证一下刚释放的shell能不能正常工作,如果成功回显如下图的phpinfo信息,则说明shell一般是可以正常工作的:

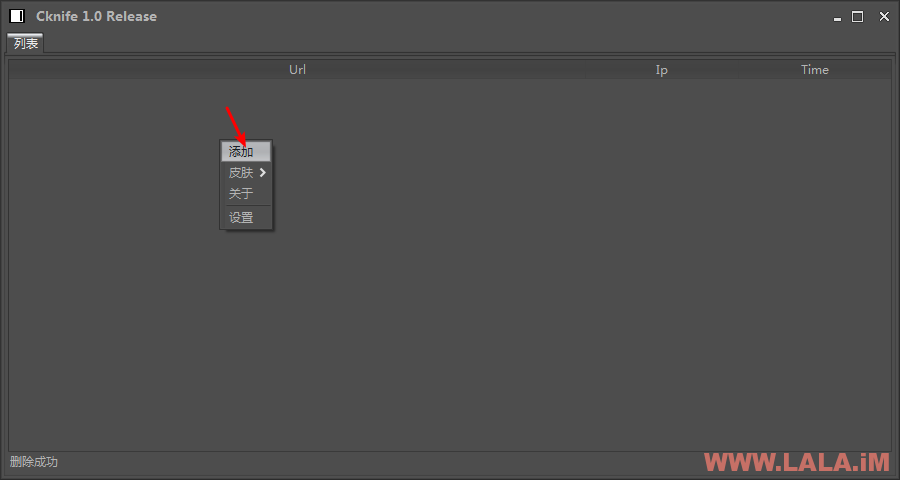

现在我们在安装好JAVA环境的电脑内双击Cknife.jar文件打开中国菜刀,右键点击添加按钮:

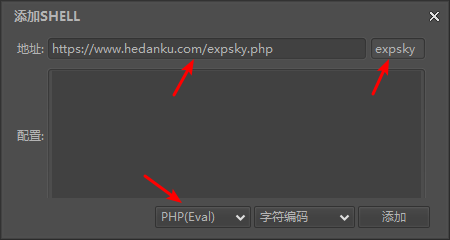

添加我们的shell:

webshell地址是站点根域名/expsky.php

webshell密码是expsky

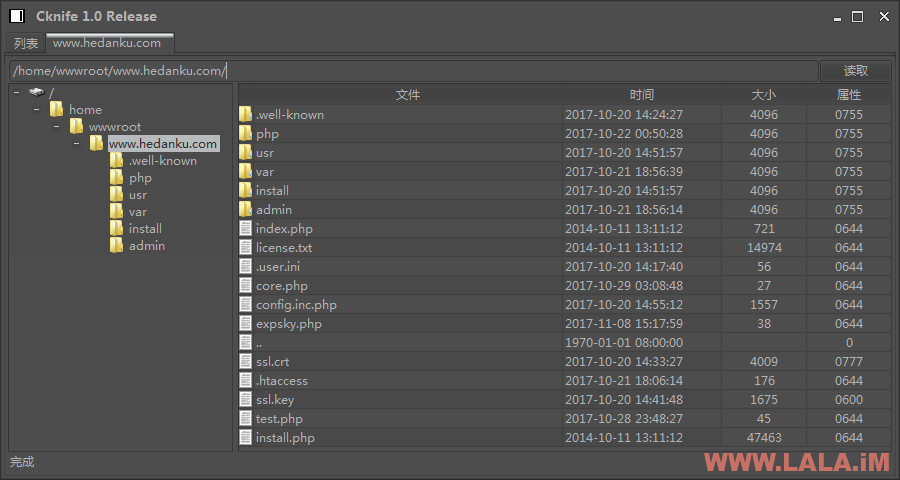

双击我们添加好的shell,发现现在已经可以浏览甚至管理这个站点的所有文件了:

可以想象一下,这个漏洞如果不修复,能够造成的威力是如此之大,讲真我现在都觉得有点后怕,还好LALA用的是WordPress。。。

LALA不是黑阔,也不搞黑产,没经过此站点的站长同意擅自入侵进去,实在是抱歉,我的本意并不坏,只是想测试一下这个漏洞能造成什么样的效果,也没有一个想搞破坏的心,做一回好人,帮人家帮洞补了吧。。。

修复这个漏洞很简单,有两个方案:

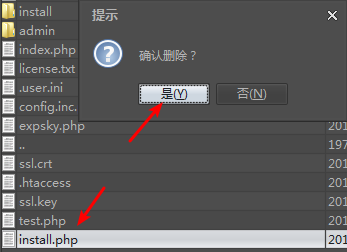

1、删除站点根目录下的install.php即可

2、或者升级到最新的Beta版本。

我先利用这个shell把此站的install.php删除掉:

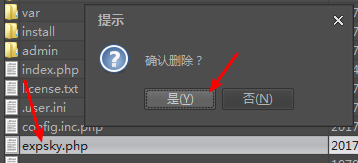

接着自宫,把我刚才释放进去的shell文件也删掉2333:

至此,如果之前没有别的不怀好意的人入侵过这个站,那么现在的话这个站点是安全的了。

在此也提醒一下各位使用Typecho的小伙伴,赶紧升级一下你的博客系统,以免遭遇此次漏洞的威胁。

文章部分内容参考:

http://www.freebuf.com/sectool/152889.html

在此也感谢大牛写出这么简单易用的工具。

最新评论

5211314

能不能教我 一点不会